Merhabalar bu yazımıda sizlere Bind yani DNS server kurulumunun kurumsal Redhat klonu olan ALMA Linux üzerinde nasıl olduğunu anlatacağız

Bunun için ön koşul olarak Alma Linux’un kurulu olması gerekmektedir .

Sunucumuza ilk olarak SSH ile bağlantı kuruyoruz ssh kullanıcı_adı@ip_address ve ardından password & şifremizi giriyoruz

Giriş yaptıktan sonrasında

sudo dnf update -y ile sistemimiz güncelliyoruz

Sonrasında bind ve bind-utils I kuruyoruz

sudo dnf install bind bind-utils -y

Kurulum bittikten sonrasında

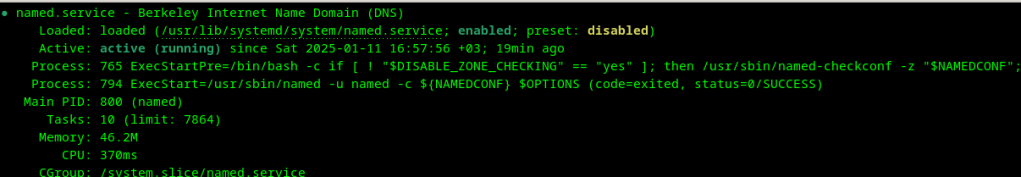

systemctl enable named && systemctl start named ;named komutları ile servisini başlatıyoruz

systemctl status named ile çalışırlığını kontrol ediyoruz.

Ardından named.conf un işlemlere başlamadan önce bir yedeğini alıyoruz . Bunun için bu komutu kullanıyoruz.

sudo cp /etc/named.conf /etc/named.bak

Bundan sonrası artık komut satırından konfirasyon işine kalıyor .

sudo vim /etc/named.confile aşağıdaki dosyamızı kendi ortamımıza göre düzenliyoruz

burda yapmanız gereken konfig dosyasındaki düzenlenecek yerler koyu renkle belirtilmiştir bunlara dikkat etmeniz gerekmektedir .

//

// named.conf

//

// Provided by Red Hat bind package to configure the ISC BIND named(8) DNS

// server as a caching only nameserver (as a localhost DNS resolver only).

//

// See /usr/share/doc/bind*/sample/ for example named configuration files.

//

options {

listen-on port 53 { 127.0.0.1; };

listen-on-v6 port 53 { ::1; };

directory “/var/named”;

dump-file “/var/named/data/cache_dump.db”;

statistics-file “/var/named/data/named_stats.txt”;

memstatistics-file “/var/named/data/named_mem_stats.txt”;

secroots-file “/var/named/data/named.secroots”;

recursing-file “/var/named/data/named.recursing”;

allow-query { localhost; 1.2.3.0/24;};

/*

– If you are building an AUTHORITATIVE DNS server, do NOT enable recursion.

– If you are building a RECURSIVE (caching) DNS server, you need to enable

recursion.

– If your recursive DNS server has a public IP address, you MUST enable access

control to limit queries to your legitimate users. Failing to do so will

cause your server to become part of large scale DNS amplification

attacks. Implementing BCP38 within your network would greatly

reduce such attack surface

*/

recursion yes;

dnssec-validation yes;

managed-keys-directory “/var/named/dynamic”;

geoip-directory “/usr/share/GeoIP”;

pid-file “/run/named/named.pid”;

session-keyfile “/run/named/session.key”;

/* https://fedoraproject.org/wiki/Changes/CryptoPolicy */

include “/etc/crypto-policies/back-ends/bind.config”;

};

logging {

channel default_debug {

file “data/named.run”;

severity dynamic;

};

};

zone “.” IN {

type hint;

file “named.ca”;

};

include “/etc/named.rfc1912.zones”;

include “/etc/named.root.key”;

//forward zone

zone “alma.klavunit.local” IN {

type master;

file “alma.klavunit.local.db”;

allow-update {none;};

allow-query {any;};

};

//backward zone

zone “3.2.1.in-addr.arpa” IN {

type master;

file “alma.klavunit.local.rev”;

allow-update {none;};

allow-query {any;};

};

Sonrasında Forward ve Reverse Zone larımızı oluşturuyoruz.

Bunun için aşağıdaki yolları izleyebilirsiniz.

Forward Zone Örneği ;

sudo vim /var/named/alma.klavunit.local.db yine aynı şekilde koyu renkteki alanları baz alıyoruz

$TTL 86400

@ IN SOA alma. admin.klavunit.local. (

2020011800 ;Serial

3600 ;Refresh

1800 ;Retry

604800 ;Expire

86400 ;Minimum TTL

)

;Name Server Information

@ IN NS alma.

;IP Address for Name Server

alma IN A 1.2.3.2

;A Record for the following Host name

alma IN A 1.2.3.2

Reverse Zone Örneği;

sudo vim /var/named/alma.klavunit.local.rev yine aynı şekilde koyu renkteki alanları baz alıyoruz

$TTL 86400

@ IN SOA alma. admin.klavunit.local. (

2020011800 ;Serial

3600 ;Refresh

1800 ;Retry

604800 ;Expire

86400 ;Minimum TTL

)

;Name Server Information

@ IN NS hostname.

alma IN A 1.2.3.2

;Reverse lookup for Name Server

2 IN PTR alma.

Az kaldı sona geliyoruz :D şimdi sahiplik ve kontrol işlemlerimizi aşağıdaki sıra ile yapıyoruz.

sudo chown named:named /var/named/bind.orcacore.net.dbsudo chown named:named /var/named/bind.orcacore.net.revsudo named-checkconf

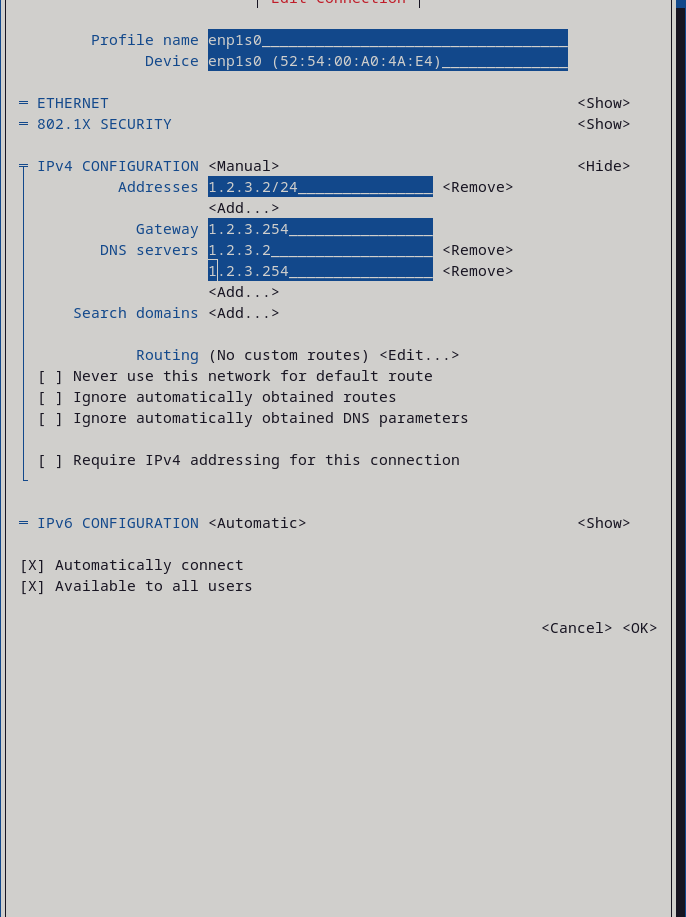

sudo named-checkzone alma.klavunit.local /var/named/alma.klavunit.local.dbsudo named-checkzone 1.2.3.2 /var/named/alma.klavunit.local.revsudo systemctl restart namedsudo firewall-cmd --add-service=dns --zone=public --permanentsudo firewall-cmd --reloadvim /etc/resolv.confnameserver 1.2.3.2nmtui ile ilgili interface ‘e dnsi giriyoruz

Sonrasında ; systemctl restart NetworkManagernslookup 1.2.3.2dig alma.klavunit.localdig -x 1.2.3.2Orjinal konfig yazısı aşağıdaki linktedir .https://orcacore.com/set-up-bind-almalinux-9/